| Keys | Fungsi |

| F1 | Help |

| F2 | Rename |

| F3 | Find |

| F10 | Ke menu File |

| SHIFT+F10 | Membuka konteks menu |

| CTRL+ESC | Membuka start menu |

| SHIFT+F10 | Context menu |

| ALT+TAB | Pindah antar program yg sedang dibuka |

| SHIFT sambil memasukkan CD | Mencegah auto-run |

| Alt+M saat fokus pada taskbar | Minimizes all windows |

| CTRL+X, C, dan V | Cut, Copy, dan Paste |

| SHIFT+DELETE | Delete tanpa meletakkan pada Recycle Bin |

| ALT+ENTER | Properties |

| ALT+double-click | Properties |

| CTRL+drag file ke folder | Copy file |

| CTRL+SHIFT+drag file ke desktop atau folder | Membuat shortcut |

| CTRL+ESC,ESC,TAB,SHIFT+F10 | Membuka properties taskbar |

|

|

|

| Pada Windows Explorer | |

| F4 (Explorer) | Menuju combo box |

| F5 | Refresh |

| F6 | Pindah antar panel di Windows Explorer |

| CTRL+G (Windows Explorer) | Goto |

| CTRL+Z | Undo |

| CTRL+A | Select all |

| BACKSPACE | Pindah ke folder utama |

| * (pada tombol sebelah kanan) | Membuka semua folder yang ada |

| - (pada tombol sebelah kiri) | Menutup semua folder |

| + (pada tombol sebelah kanan) atau panah kanan | Membuka folder |

| Panah kanan | Membuka (expands) folder |

| Panah kiri | Menggulung (collapses) folder bisa juga untuk kembali ke folder utama |

| Pada Kotak Properties | |

| CTRL+TAB | Pindah antar tab pada properties |

| CTRL+SHIFT+TAB | Pindah antar tab pada properties |

Sunday, August 31, 2008

Bekerja lebih cepat dengan shortcut

Menghilangkan splash screen

Screen merupakan tampilan yang muncul pertama kali ketika Anda akan masuk pada suatu program. Tidak semua orang suka dengan adanya Splash Screen ini. Nah bila Anda tidak suka Anda bisa merubahnya dengan cara seperti di bawah ini :

Eudora (versi Pro dan Light)

Buka file eodora.ini pada direktori Eudora Anda dengan Notepad (yakinkan bahwa Anda tidak sedang menjalankan Eudora). Pada bagian Setting tambahkan NoSplashScreen=1, lalu simpan kembali.

WS FTP

Klik kanan pada shortcut WS FTP dan pilih Properties Klik pada tab Shortcut dan pada Target tambahkan spasi kemudian -quite.

Word Perfect (6.0 dan 6.1)

Klik kanan pada shortcut Word Perfect dan pilih Properties Klik pada tab Shortcut dan pada Target tambahkan spasi kemudian titik dua (:).

Keamanan pada windows

BitLocker beroperasi dalam tiga modus operasi. Dua modus pertama membutuhkan kepingan (chip) perangkat keras kriptografi yang disebut dengan Trusted Platform Module (TPM) versi 1.2 atau yang terbaru dan juga BIOS yang kompatibel, yakni sebagai berikut:

- Modus operasi transparan: modus ini menggunakan sepenuhnya kemampuan perangkat keras TPM 1.2 untuk memberikan keamanan yang tinggidengan kenyamanan kepada pengguna–pengguna dapat masuk log ke Windows Vista secara normal, seolah tidak ada proses enkripsi berlangsung di dalamnya. Kunci yang digunakan untuk melakukan enkripsi akan dienkripsi dengan menggunakan chip TPM dan hanya akan dibuka kepada kode pemuat sistem operasi jika berkas-berkas yang dibutuhkan dalam rangka proses booting terlihat belum dimodifikasi. Komponen BitLocker sebelum OS berjalan ini mampu melakukannya dengan mengimplementasikan metodologi Static Root of Trust Measurement, yang didefinisikan oleh Trusted Computing Group.

- Modus autentikasi pengguna: Modus ini mengharuskan pengguna memasukkan beberapa parameter autentikasi dalam lingkungan sebelum melakukan proses booting agar mampu melakukan proses booting ke sistem operasi. Modus ini memiliki dua metodologi, yakni dengan menggunakan Personal Identification Number (PIN) yang dimasukkan oleh pengguna, atau perangkat USB yang dimasukkan oleh pengguna yang mengandung kunci yang dibutuhkan.

- Modus USB Key: Pengguna harus memasukkan perangkat USB yang mengandung kunci yang dibutuhkan agar komputer mampu melakukan booting terhadap sistem operasi yang dilindungi oleh BitLocker. Modus ini memang tidak membutuhkan TPM, tapi modus ini membutuhkan BIOS yang mampu membaca perangkat USB sebelum booting.

[sunting] Cara kerja

Berbeda dengan namanya, BitLocker Drive Encryption sebenarnya hanya merupakan sistem enkripsi terhadap sebuah volume/partisi saja. Sebuah volume mungkin bisa berupa satu hard drive, sebuah partisi, atau lebih dari satu buah hard drive. Dengan menggunakan alat bantu yang bersifat command-line, BitLocker dapat digunakan untuk mengamankan volume yang digunakan oleh sistem operasi, tetapi juga volume yang tidak dapat dienkripsi dengan menggunakan antarmuka grafisnya. Sistem operasi masa depan (mungkin Windows Server 2008) diharapkan dapat mendukung enkripsi terhadap volume tambahan selain volume booting dengan menggunakan antarmuka grafisnya. Selain itu, ketika diaktifkan, TPM dan BitLocker juga menjamin integritas jalur booting yang digunakan (BIOS, Master Boot Record, boot sector dan lain-lain) agar mencegah serangan fisik secara offline (offline attack), virus yang menyerang boot sector dan lain-lain.

Agar BitLocker dapat beroperasi, hard disk paling tidak harus memiliki dua buah volume yang harus diformat dengan menggunakan sistem berkas NTFS, yang dinamakan dengan “System Volume” (sebuah volume di mana sistem operasi mampu melakukan booting yang memiliki kapasitas paling tidak 1.5 Gigabyte) dan juga “Boot Volume“, yang mengandung Windows Vista. Perlu dicatat bahwa System Volume tidak dienkripsi, sehingga tidak boleh menyimpan data sensitif dan rahasia di sana. Tidak seperti versi Windows sebelumnya, alat bantu command-line diskpart bawaan Windows Vista mencakup kemampuan untuk mengecilkan ukuran volume NTFS sehingga system volume yang ditujukan untuk BitLocker pun dapat dibuat, tanpa harus melakukan repartisi hard drive.

Hanya volume yang berisi sistem operasi saja yang bisa dienkripsi dengan menggunakan antarmuka grafis. Akan tetapi, volume tambahan dapat dienkripsi dengan menggunakan skrip Windows Scripting Host, manage-bde.wsf. Fitur Encrypting File System (EFS) tetap disarankan sebagai solusi untuk enkripsi secara realtime dalam partisi NTFS. Penggunaan EFS juga sangat disarankan selain tentunya BitLocker, karena proteksi yang dilakukan oleh BitLocker akan berakhir mana kala kernel sistem operasi telah dimuat. Penggunaan dua fitur tersebut (BitLocker dan EFS) akan mampu melindungi beberapa jenis serangan.

Dalam lingkungan domain, BitLocker mendukung pembagian kunci terhadap dengan menggunakan Active Directory, selain tentunya antarmuka Windows Management Instrumentation (WMI) yang digunakan untuk melakukan administrasi jarak jauh terhadap fitur tersebut. Sebagai contoh penggunaan antarmuka WMI adalah skrip manage-bde.wsf (yang diletakkan di dalam \%WINDIR%\System32\) yang dapat digunakan untuk mengatur konfigurasi BitLocker dari command-line.

[sunting] Keamanan BitLocker

Menurut Microsoft, BitLocker tidak mengandung backdoor; tidak ada jalan lolos bagi para penegak hukum untuk mengakses data pengguna yang telah disimpan di dalam hard drive yang diproteksi dengan menggunakan BitLocker. Hal ini telah menjadi pembicaraan di antara para pengguna berpengalaman dan paham masalah sekuritas sejak awal pengumuman fitur enkripsi cakram terintegrasi di dalam Vista.

Menurut artikel “Keys to Protecting Data with BitLocker Drive Encryption” yang dipublikasikan pada bulan Juni 2007 dalam majalah TechNet Magazine[1], modus operasi transparan dan modus autentikasi pengguna akan menggunakan perangkat keras TPM untuk mendeteksi apakah ada perubahan yang tidak diinginkan terhadap lingkungan sebelum booting, termasuk di antarany adalah BIOS, MBR, dan boot sector. Jika ada perubahan yang tidak diinginkan terdeteksi oleh BitLocker, BitLocker akan meminta sebuah kunci pemulihan (recovery) dari sebuah perangkat USB, atau password untuk pemulihan yang dimasukkan secara manual. Dua cara ini digunakan untuk melakukan dekripsi terhadap Volume Master Key (VMK) dan mengizinkan proses booting untuk terus berlanjut.

Salah satu implikasi dari sistem enkripsi berbasis perangkat lunak semacam BitLocker adalah bahwa kunci pemulihan dan proses pemasukan password dapat ditipu dengan menggunakan manajer booting lainnya atau melakukan instalasi sebuah sistem operasi. Setelah perangkat lunak menemukan password rahasia, maka program tersebut dapat digunakan untuk melakukan dekripsi terhadap VMK, yang kemudian mengizinkan akses untuk melakukan dekripsi terhadap hard disk yang dienkripsi dengan BitLocker. Risiko ini dapat diproteksi dengan mengonfigurasikan password pada BIOS agar hanya mampu melakukan booting dari hard disk saja, bukan dari perangkat lain lalu melindungi konfigurasi BIOS dengan password yang kuat. Hal ini tidak menjadi jaminan kemanan, karena memang pada umumnya di dalam motherboard terkandung sebuah jumper untuk menghilangkan memori CMOS yang digunakan untuk menyimpan password dan konfigurasi BIOS, sehingga komputer pun dapat digunakan.

BitLocker juga dapat beroperasi dalam modus USB Key. Risiko keamanan dalam kasus ini adalah bahwa sebuah program (baik itu program sebelum booting atau program setelah booting) dapat membaca kunci startup dari USB key tersebut untuk disimpan di sebuah tempat lainnya yang dapat digunakan pada waktu yang akan datang untuk melakukan dekripsi terhadpa VMK untuk mengizinkan akses terhadap hard disk yang diamankan oleh BitLocker. Risiko ini dapat dikurangi dengan mencabut USB Key dari port USB sebelum Windows menyelesaikan proses bootingnya, yang akhirnya mencegah malware untuk mencuri informasi yang terkandung di dalam USB Key tersebut. Selain itu, mengonfigurasikan BIOS agar hanya melakukan booting dari hard disk dan melindunginya dengan password yang kuat akan meningkatkan keamanan dengan memperumit instalasi sebuah lingkungan sebelum booting yang mampu mencuri kunci. Lagi-lagi, jika memori CMOS dihapus, hal ini akan meningkatkan kerawanan sistem.

Meskipun BitLocker mampu melindungi hard disk dari beberapa macam serangan, BitLocker tidak mampu melindungi hard disk dari serangan yang dilancarkan dari jaringan, karena Windows sedang berjalan (mengingat keamanan BitLocker hanya efektif sesaat sebelum booting saja). Karenanya, penggunaan EFS sangatlah disarankan.

Membuat DNS Pada Linux

¾ Instalasi DNS Serve

Apabila anda melakukan instalasi linux melalui media instalasi CD, maka pada

saat pemilihan paket-paket instalasi anda dapat menginstall sekaligus paket BIND

yang dibutuhkan untuk DNS Server. Yaitu dengan memberi tanda centang pada

Network Server, Simple Web Server, LDAP Server and Tools. Perhatikan kembali

proses instalasi pada Section Software. Jadi pada bagian ini tidak dijelaskan

bagaimana cara menginstall BIND. Dikarenakan linux yang dinstall telah menginstall

paket-paket BIND.

¾ Instalasi DNS Server

Secara Default setelah linux anda terinstall maka direktori yang perlu anda edit

adalah /etc/named.conf , /etc/resolv.conf , /var/lib/named . contoh kali ini kita akan

membuat server dengan nama domain linux.net dan nama host adalah server.

Domain dan host berkaitan erat pada pembuatan DNS Server. Sekarang kita akan

memulai pembuatan DNS Server.

Masuklah kedalam direktori /var/lib/named dan lihat isi direktori tersebut.

Setelah anda menjalankan perintah ls maka linux akan menampilkan isi default

direktori /var/lib/named yaitu :

Salinlah file 127.0.0.zone didalam direktori /var/lib/named/ dengan nama file

192.168.0.zone . file ini sesuai dengan segmen IP yang disetting pada Ethernet card

yaitu 192.168.0.1

Setelah anda menyalin file 127.0.0.zone maka editlah 192.168.0.zone dengan

menggunakan perintah vi atau pico

Isi fle tersebut masih sama dengan 127.0.0.zone karena file 192.168.0.zone disalin

dari file 127.0.0.zone. maka anda harus mengedit file 192.168.0.zone dengan isi

seperti berikut.

root:~# cd /var/lib/named

root:/var/lib/named# ls

root:/var/lib/named# ls

. .. slave 127.0.0.zone localhost.zone root.hint

root:/var/lib/named# cp 127.0.0.zone 192.168.0.zone /var/lib/named

root:/var/lib/named# pico 192.168.0.zone

Panduan Lengkap Membangun Server Menggunakan Linux SuSE 9.1

Lalu save file tersebut dan keluarlah dari text editor pico. Salinlah file

192.168.0.zone didalam direktori /var/lib/named/ dengan nama file db/linux.net. file

Setelah anda menyalin file 192.168.0.zone maka editlah db.linux.net dengan

menggunakan perintah vi atau pico

Isi file dari db.linux.net adalah :

Isi fle tersebut masih sama dengan 127.0.0.zone karena file 192.168.0.zone disalin

dari file 127.0.0.zone. maka anda harus mengedit file 192.168.0.zone dengan isi

seperti berikut.

Simpan file diatas lalu keluar dari text editor pico. Pada file diatas terdapat resources

record yaitu IN NS, IN PTR, IN MX, IN A, IN CNAME. Maksud record db file tersebut

adalah :

SOA record

Mengindikasikan otoritas dari sebuah zone file

NS record

Mengindikasikan daftar nama server

$TTL 86400

@ IN SOA server.linux.net. root.linux.net. (

11 ; serial

28800 ; refresh

14400 ; retry

3600000 ; expiry

86400 ) ; minimum

IN NS linux.net.

IN NS server.linux.net.

1 IN PTR server.linux.net.

root:/var/lib/named# cp 192.168.0.zone db.linux.net /var/lib/named

root:/var/lib/named# pico db.linux.net

$TTL 86400

@ IN SOA server.linux.net. root.linux.net. (

12 ; serial

28800 ; refresh

14400 ; retry

3600000 ; expiry

86400 ) ; minimum

IN NS linux.net.

IN NS server.linux.net.

1 IN PTR server.linux.net.

IN MX 10 server.linux.net.

localhost IN A 127.0.0.1

server IN A 192.168.0.1

www IN CNAME server.linux.net.

mail IN CNAME server.linux.net.

smtp IN CNAME server.linux.net.

pop3 IN CNAME server.linux.net.

ftp IN CNAME server.linux.net.

Panduan Lengkap Membangun Server Menggunakan Linux SuSE 9.1

Other records

Menjelaskan mengenai data dari zone file tersebut, Record ini berupa :

A

Mengubah Nama menjadi Alamat IP

PTR

Mengubah Nama IP menjadi Nama

CNAME

Menjelaskan nama Alias

Setelah itu editlah file /etc/named.conf

Default dari isi file named.conf sebelum diedit adalah :

root:/var/lib/named# cd /etc/

root:/var/lib/named# pico named.conf

# Copyright (c) 2001 SuSE GmbH Nuernberg, Germany

#

# Author: Frank Bodammer

#

# /etc/named.conf

#

# This is a sample configuration file for the name server

# BIND9.

# It works as a caching only name server without

# modification.

#

# A sample configuration for setting up your own domain can

# be found in /usr/share/doc/packages/bind8/sample-config.

#

# A description of all available options can be found in

# /usr/share/doc/packages/bind8/html/options.html

options {

# The directory statement defines the name server’s

# working directory

directory “/var/lib/named”;

# The forwarders record contains a list of servers to

# which queries should be forwarded. Enable this line

# and

# modify the IP-address to your provider’s name server.

# Up to three servers may be listed.

#forwarders { 10.11.12.13; 10.11.12.14; };

# Enable the next entry to prefer usage of the name

Panduan Lengkap Membangun Server Menggunakan Linux SuSE 9.1

# server declared in the forwarders section.

#forward first;

# The listen-on record contains a list of local network

# interfaces to listen on. Optionally the port can be

# specified. Default is to listen on all interfaces

# found

# on your system. The default port is 53.

#listen-on port 53 { 127.0.0.1; };

# The next statement may be needed if a firewall stands

# between the local server and the internet.

#query-source address * port 53;

# The allow-query record contains a list of networks or

# IP-addresses to accept and deny queries from. The

# default is to allow queries from all hosts.

#allow-query { 127.0.0.1; };

# The cleaning-interval statement defines the time

# interval

# in minutes for periodic cleaning. Default is 60

# minutes.

# By default, all actions are logged to

# /var/log/messages.

cleaning-interval 120;

# Name server statistics will be logged to

# /var/log/messages

# every

# minutes.

# A value of 0 disables this feature.

statistics-interval 0;

# If notify is set to yes (default), notify messages

# are

# sent to other name servers when the the zone data is

# changed. Instead of setting a global ‘notify’

# statement

# in the ‘options’ section, a separate ‘notify’ can be

# added to each zone definition.

Panduan Lengkap Membangun Server Menggunakan Linux SuSE 9.1

Edit file named.conf dan tambahkan baris berikut pada bagian akhir file named.conf

Bagian yang ditambahkan adalah :

Simpan file tersebut, lalu keluar dari editor pico. Sekarang kita edit file resolv.conf

pada direktori /etc/resolv.conf

root:/etc# pico named.conf

notify no;

};

# The following three zone definitions don’t need any

# modification.

# The first one defines localhost while the second defines

# the

# reverse lookup for localhost. The last zone “.” is the

# definition of the root name servers.

zone “localhost” in {

type master;

file “localhost.zone”;

};

zone “0.0.127.in-addr.arpa” in {

type master;

file “127.0.0.zone”;

};

zone “.” in {

type hint;

file “root.hint”;

};

# You can insert further zone records for your own domains

below.

zone “0.168.192.in-addr.arpa” in {

type master;

file “192.168.0.zone”;

};

zone “linux.net” in {

type master;

file “db.linux.net”;

};

root:/etc# pico resolv.conf

Panduan Lengkap Membangun Server Menggunakan Linux SuSE 9.1

Sedangkan isi dari file resolv.conf adalah :

domain linux.net

nameserver 192.168.0.1

nameserver 127.0.0.1

search linux.net

Setelah semuanya telah selesai maka jalankan service named

Atau anda bias menggunakan perintah.

Lalu anda bisa melihat apakah hasil konfigurasi DNS server anda telah berjalan apa

tidak jalankan perintah dibawah ini untuk melihat zone file yang error.

Jalankan perintah dig untuk mengecek apa server DNS yang anda buat sudah

berjalan dengan baik apa tidak.

root:/etc# /etc/init.d/named start

root:/etc# rcnamed start

root:/etc# less /var/log/messages

Feb 15 12:54:18 named[25139]: starting BIND 9.2.2rc1 -u named -c

/usr/local/named/etc/named.conf

Feb 15 12:54:18 named[25139]: using 1 CPU

Feb 15 12:54:18 named[25139]: loading configuration from

’/usr/local/named/etc/named.conf’

Feb 15 12:54:18 named[25139]: no IPv6 interfaces found

Feb 15 12:54:18 named[25139]: listening on IPv4 interface lo, 127.0.0.1#53

Feb 15 12:54:18 named[25139]: listening on IPv4 interface eth0, 192.168.0.1#53

Feb 15 12:54:18 named[25139]: command channel listening on 127.0.0.1#53

Feb 15 12:54:18 named[25139]: zone 0.168.192.in-addr.arpa/IN: loaded serial 9

Feb 15 12:54:18 named[25139]: zone 0.0.127.in-addr.arpa/IN: loaded serial 10

Feb 15 12:54:18 named[25139]: zone localhost/IN: loaded serial 11

Feb 15 12:54:18 named[25139]: zone db.linux.net/IN: loaded serial 12

Feb 15 12:54:18 named[25139]: running

root:/etc# dig –x 192.168.0.1

; <<>> DiG 9.2.2rc1 <<>> -x 192.168.0.1

;; global options: printcmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 30843

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 2, ADDITIONAL: 2

;; QUESTION SECTION:

;0.168.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

0.168.192.in-addr.arpa. 86400 IN PTR server.linux.net.

;; AUTHORITY SECTION:

0.168.192.in-addr.arpa. 86400 IN NS server.linux.net.

;; ADDITIONAL SECTION:

server.linux.net. 86400 IN A 192.168.0.1

;; Query time: 1 msec

;; SERVER: 127.0.0.1#53(127.0.0.1)

Merakit Antena Wajanbolic

- Kumpulkan peralatan yang namanya wajanbolic pastinya yang wajib wajan dunk

- Melubangi Wajan Lubangi wajan dengan ukuran 12 atau 14 sesuai dengan baut mur yang anda beli di bikin 2 lubang untuk memperkuat stand nya pada pipa, untuk melubangi wajan di butuhkan bor, atau kalo gak punya bor anda bisa minta tolong bengkel2 terdekat untuk melubangi sesuai keinginan anda (dulu kita gini kena biaya sekitar 3000 perlubang)

- Melubangi DOP (tutup Pipa PVC) Sekarang dengan ukuran yang sama, buatlah lubang yang sama juga dengan ukuran 12 atau 14.

- Memasang dop ke wajan Pasang dop yang telah dilubangi ke wajan dengan membaut dop tersebut ke wajan,

- Menentukan jarak feeder,atau daerah bebas alumunium foil Potong Pipa paralon PVC 3 dim sepanjang 30 cm, kemudian tentukan jarak feedernya dengan melihat rumus antena kaleng dibawah ini :http://konten.jaylangkung.com/feeder.swf Setelah mendapatkan feedernya (daerah bebas alumunium foil) tandai jarak tersebut.

- Memasang alumuniumfoil Setelah di-tandai, bungkus PVC paralon dengan dgn aluminium foil pada daerah selain feeder, klo aluminium foil yang ada tanpa perekat, maka untuk merekatkan nya bisa menggunakan double tape

- Melubangi pipa serta Menyolder N konektor, Tambahkan kawat tembaga pada ujung N konektor dengan cara menyolder kawat tembaga pada ujung N konektor, untuk panjang kawat tembaganya bisa di liat di sini http://www.saunalahti.fi/elepal/antenna2calc.php dengan melihat rumus di atas, itu lubangi pipa PVC sesuai dengan kebutuhan (sebesar N konektor)

- Pasang N konektor ke lubang tersebut, baut kanan kiri-nya sesuai dengan kebutuhan dan bisa mancep,

- Memasang Alumunium foil ke DOP Selanjutnya dop yang masih nganggur di pasang alumunium foil didalemnya.

- Langkah terakhir adalah memasang rakitan pipa pvc yang telah disusun diatas ke dop yang telah di baut ke wajan,

Lanjutkan tutorial anda memasang wajanbolic Disini

Tips Wireless Security

Jaringan nirkabel atau yang sering disebut dengan wireless network cukup mudah untuk di set up, dan juga terasa sangat nyaman, terutama jika kita menginginkan agar bisa berjalan jalan keliling rumah atau kantor dengan komputer portable tetapi tetap bisa tetap mengakses jaringan internet. Namun, karena wireless menggunakan gelombang, maka akan lebih mudah untuk di-hack daripada koneksi yang menggunakan kabel. Ada beberapa tips disini untuk mengamankan wireless network.

Adapun langkah langkahnya sebagai berikut

1. Memakai enkripsi.

Enkripsi adalah ukuran security yang pertama, tetapi banyak wireless access points (WAPs) tidak menggunakan enkripsi sebagai defaultnya. Meskipun banyak WAP telah memiliki Wired Equivalent Privacy (WEP) protocol, tetapi secara default tidak diaktifkan. WEP memang mempunyai beberapa lubang di securitynya, dan seorang hacker yang berpengalaman pasti dapat membukanya, tetapi itu masih tetap lebih baik daripada tidak ada enkripsi sama sekali. Pastikan untuk men-set metode WEP authentication dengan “shared key” daripada “open system”. Untuk “open system”, dia tidak meng-encrypt data, tetapi hanya melakukan otentifikasi client. Ubah WEP key sesering mungkin, dan pakai 128-bit WEP dibandingkan dengan yang 40-bit.

2. Gunakan enkripsi yang kuat.

Karena kelemahan kelemahan yang ada di WEP, maka dianjurkan untuk menggunakan Wi-Fi Protected Access (WPA) juga. Untuk memakai WPA, WAP harus men-supportnya. Sisi client juga harus dapat men-support WPA tsb.

3. Ganti default password administrator.

Kebanyakan pabrik menggunakan password administrasi yang sama untuk semua WAP produk mereka. Default password tersebut umumnya sudah diketahui oleh para hacker, yang nantinya dapat menggunakannya untuk merubah setting di WAP anda. Hal pertama yang harus dilakukan dalam konfigurasi WAP adalah mengganti password default tsb. Gunakan paling tidak 8 karakter, kombinasi antara huruf dan angka, dan tidak menggunakan kata kata yang ada dalam kamus.

4. Matikan SSID Broadcasting.

Service Set Identifier (SSID) adalah nama dari wireless network kita. Secara default, SSID dari WAP akan di broadcast. Hal ini akan membuat user mudah untuk menemukan network tsb, karena SSID akan muncul dalam daftar available networks yang ada pada wireless client. Jika SSID dimatikan, user harus mengetahui lebih dahulu SSID-nya agak dapat terkoneksi dengan network tsb.

5. Matikan WAP saat tidak dipakai.

Cara yang satu ini kelihatannya sangat simpel, tetapi beberapa perusahaan atau individual melakukannya. Jika kita mempunyai user yang hanya terkoneksi pada saat saat tertentu saja, tidak ada alasan untuk menjalankan wireless network setiap saat dan menyediakan kesempatan bagi intruder untuk melaksanakan niat jahatnya. Kita dapat mematikan access point pada saat tidak dipakai.

6. Ubah default SSID.

Pabrik menyediakan default SSID. Kegunaan dari mematikan broadcast SSID adalah untuk mencegah orang lain tahu nama dari network kita, tetapi jika masih memakai default SSID, tidak akan sulit untuk menerka SSID dari network kita.

7. Memakai MAC filtering.

Kebanyakan WAP (bukan yang murah murah tentunya) akan memperbolehkan kita memakai filter media access control (MAC). Ini artinya kita dapat membuat “white list” dari computer computer yang boleh mengakses wireless network kita, berdasarkan dari MAC atau alamat fisik yang ada di network card masing masing pc. Koneksi dari MAC yang tidak ada dalam list akan ditolak.

Metode ini tidak selamanya aman, karena masih mungkin bagi seorang hacker melakukan sniffing paket yang kita transmit via wireless network dan mendapatkan MAC address yang valid dari salah satu user, dan kemudian menggunakannya untuk melakukan spoof. Tetapi MAC filtering akan membuat kesulitan seorang intruder yang masih belum jago jago banget.

8. Mengisolasi wireless network dari LAN.

Untuk memproteksi internal network kabel dari ancaman yang datang dari wireless network, perlu kiranya dibuat wireless DMZ atau perimeter network yang mengisolasi dari LAN. Artinya adalah memasang firewall antara wireless network dan LAN.

Dan untuk wireless client yang membutuhkan akses ke internal network, dia haruslah melakukan otentifikasi dahulu dengan RAS server atau menggunakan VPN. Hal ini menyediakan extra layer untuk proteksi.

9. Mengontrol signal wireless

802.11b WAP memancarkan gelombang sampai dengan kira kira 300 feet. Tetapi jarak ini dapat ditambahkan dengan cara mengganti antenna dengan yang lebih bagus. Dengan memakai high gain antena, kita bisa mendapatkan jarak yang lebih jauh. Directional antenna akan memancarkan sinyal ke arah tertentu, dan pancarannya tidak melingkar seperti yang terjadi di antenna omnidirectional yang biasanya terdapat pada paket WAP setandard. Selain itu, dengan memilih antena yang sesuai, kita dapat mengontrol jarak sinyal dan arahnya untuk melindungi diri dari intruder. Sebagai tambahan, ada beberapa WAP yang bisa di setting kekuatan sinyal dan arahnya melalui config WAP tsb.

Salah satu cara untuk bersembunyi dari hacker yang biasanya memakai teknologi 802.11b/g yang lebih populer adalah dengan memakai 802.11a. Karena 802.11a bekerja pada frekwensi yang berbeda (yaitu di frekwensi 5 GHz), NIC yang di desain untuk bekerja pada teknologi yang populer tidak akan dapat menangkap sinyal tsb

Tips dan Trik Desain Web

Membuat link tanpa garis bawah

Anda tidak suka dengan garis bawah yang terdapat pada link ? Di bawah ini trik yang bisa Anda gunakan untuk menghilangkan garis bawah tersebut

Link tanpa garis bawah

Trik tersebut dapat digunakan pada MS Internet Explorer dan Netscape Navigator 4.0 atau lebih.

Download dari website tanpa menggunakan FTP

Apakah Anda mempunyai web site dan ingin membagikan software dari web site Anda ? Tapi Anda tidak mempunyai akses ke server FTP. Jangan bingung ! Anda tetap bisa melakukannya walaupun tanpa FTP. Caranya : gunakan link yang mengarah pada file download.

Download file DI SINI

Pertimbangkan penggunakan Applet Java

Dengan menggunakan aplet Java Anda bisa membuat halaman web yang indah. Tetapi terlalu banyak menggunakan applet Java akan mengakibatkan lambatnya loading. Untuk itu perlu Anda pikirkan “untung - ruginya” sebelum Anda memakai applet Java. Ingat masih banyak netter yang menggunakan komputer dengan akses internet yang lambat.

Upload ke web server

Setelah Anda mendaftar pada salah satu free server, maka langkah terakhir supaya halaman web Anda dapat dilihat semua orang adalah upload atau mengirim file ke web server.

Ada dua macam cara yang digunakan untuk mengirim file ke web server, yaitu langsung melalui browser atau melalui FTP (File Transfer Protocol). Untuk itu Anda harus mengetahui cara mana yang didukung oleh web server Anda. Sekedar contoh, www.homepage.com menggunakan browser untuk upload, www.virtualave.net menggunakan FTP sedangkan untuk www.tripod.com bisa menggunakan browser atau FTP. Yang akan dibahas di sini adalah mengirim file dengan menggunakan FTP.

Software yang dapat digunakan adalah WS FTP atau CuteFTP. (jangan bingung dengan kata FTP dengan WS FTP atau CuteFTP. FTP adalah protocol yang digunakan untuk berhubungan dengan web server, sedangkan WS FTP atau CuteFTP adalah software yang digunakan untuk berhubungan dengan web server. Singkatnya WS_FTP dan CuteFTP adalah software yang mendukung protocol FTP untuk berhubungan dengan web server).

Untuk langkah-langkah yang kami berikan di bawah ini menggunakan software CuteFTP dan web server www.virtualave.net. Anda dapat menerapkan langkah ini pada WS_FTP atau software FTP lainnya dan web server lainnya, karena pada prinsipnya adalah sama.

- Dari menu FTP pilih Quick Connect.

- Isi pada kolom host address, user ID dan password dengan yang diberikan web server kepada Anda. Kalau di virtualave.net misalnya host address = s36.virtualave.net, user id = winfolder, password = sda45sddf.

- Klik OK.

- Tunggu beberapa saat sampai CuteFTP sampai berhasil connect dengan web server.

- Jika koneksi berhasil akan muncul kotak dialog berisi keterangan-keterangan. Klik OK saja.

- Sekarang Anda lihat pada kolom sebelah kanan. Itu merupakan folder yang terletak pada web server Anda. Nampak folder bernama public_html. Klik dua kali folder tersebut. Nah, di folder itulah Anda harus meletakkan file-file Anda.

- Kolom sebelah kiri merupakan letak dari file di komputer Anda. Untuk itu pindah ke folder tempat Anda menyimpan file yang akan di-upload.

- Blok-lah file yang akan di-upload, lalu klik kanan dan pilih upload.

- Selesai sudah proses upload tersebut.

- Sebagai tambahan, Anda dapat membuat folder/directory baru pada web server Anda. Caranya klik kanan pada kolom sebelah kanan, pilih Make Directory, klik OK.

Membuat Wajanbolic

LATAR BELAKANG

- Untuk meningkatkan jarak jangkauan wireless LAN diperlukan antena eksternal dengan gain yang lebih tinggi dari antenna standard

- Antena eksternal High Gain harganya relative mahal

- Banyak barang-barang yang sering dijumpai dalam kehidupan sehari-hari yang dapat digunakan untuk membuat antenna High Gain dengan cara mudah dan biaya ringan

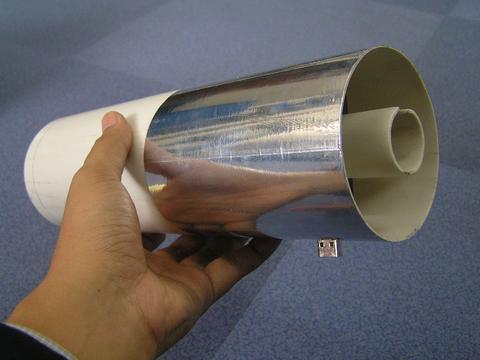

Photo : Antena WajanBolic

TUJUAN

- Sharing pengetahuan/ pengalaman dalam hal pembuatan homebrew antenna khususnya Antenna WajanBolic dan hal-hal seputar Wireless Network

RUANG LINGKUP

Dalam Workshop ini akan dibuat Antena WajanBolic dengan N Connector dan Pigtail

SEKILAS WIRELESS/ WiFi

WiFi (Wireless Fidelity) adalah istilah generik untuk peralatan Wireless Lan atau WLAN. Biasa menggunakan keluarga standar IEEE 802.11. Oleh karena itu didukung banyak vendor.

STANDAR PROTOKOL

Peralatan wireless yang biasa digunakan adalah menggunakan standar IEEE 802.11x, dimana x adalah sub dari:

| IEEE 802.11IEEE 802.11aIEEE 802.11a 2X IEEE 802.11b IEEE 802.11b+ IEEE 802.11g | 2.4GHz5GHz5GHz 2.4GHz 2.4GHz 2.4GHz | 2 Mbps54 Mbps108 Mbps 11 Mbps 22 Mbps 54 Mbps |

DASAR HUKUM

Keputusan Mentri No.2 Tahun 2005 tentang penggunaan pita frekuensi 2400-2483.5MHz yang ditandatangani pada tanggal 5 januari 2005 aleh Mentri Perhubungan M. Hatta Rajasa.

Beberapa hal yang penting dari Keputusan Mentri No.2 Tahun 2005 adalah Anda tidak memerlukan izin stasiun radio dari pemerintah untuk menjalankan peralatan internet pada frekuensi 2.4GHz, tetapi dibatasi dengan:

1. Maksimum daya pemancar ada 100mW (20dBm).

2. Effective Isotropic Radiated Power/ EIRP di antenna adalah 36dBm

3. Semua peralatan yang digunakan harus di-approve/ disertifikasi oleh POSTEL

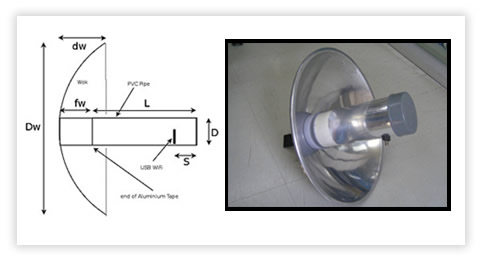

ANTENA WAJANBOLIC

Kenapa disebut WajanBolic?

- Wajan : penggorengan, alat dapur buat masak

- Bolic : parabolic

- WajanBolic : Antena parabolic yg dibuat dari wajan

Karena berasal dari wajan maka kesempurnaannya tidak sebanding dg antenna parabolic yg sesungguhnya. Dalam workshop akan dibuat Antena WajanBolic dengan N Connector dan Pigtail dengan pertimbangan :

Beberapa kekurangan antenna WajanBolic :

Karena berupa solid dish maka pengaruh angin cukup besar sehingga memerlukan mounting ke tower yang cukup kuat

ANTENA 2.4 GHz

Beberapa Contoh Design Antena 2.4 GHz

Kebanyakan antenna homebrew wifi yg ada di internet : antenna yagi, antenna kaleng (tincan antenna), antenna biquad, antenna helix, antenna slotted waveguide. Komponen yg selalu ada dlm design antenna-antena tsb : N-type Connector & pigtail

Konektor : N-type Male, N-type Female, RP TNC Male, RP TNC Female, Pigtail

Ok..!! kita langsung saja ke pembuatan WajanBolic

Persiapan

Peralatan dan bahan yang perlu di siapkan:

BAHAN

- Wajan diameter 36″ (semakin besar diametr semakin bagus)

- PVC paralon tipis diameter 3″ 1 meter

- Doff 3″ (tutup PVC paralon) 2 buah

- Aluminium foil

- Baut + mur ukuran 12 atau 14

- N Connector female

- kawat tembaga no.3

- Double tape + lakban

PERALATAN

- Penggaris

- Pisau/ Cutter

- Solder + timah nya

- Gergaji besi

PERKIRAAN HARGA

Perkiraan harga yang dikeluarkan untuk membeli bahan WajanBolic adalah kurang dari Rp 100.000,-. Bandingkan jikan Anda harus membeli antenna Grid 24db, yang bikinan local saja mencapai Rp 500.000,- lebih dan yang import bisa mencapai Rp 1.000.000,- lebih. Atau membeli antenna grid local yang harga nya Rp 200.000,- sedangkan yang import bisa mencapai Rp 300.000 lebih.

TAHAP PENGERJAAN

- Siapkan semua bahan dan peralatan yang dibutuhkan.

- Lubangi wajan tepat di tengah wajan tersebut seukuran baut 12 atau 14, cukup satu lubang saja.

Kemudia, ukur diametr wajan, kedalaman wajan dan feeder/ titik focus. Untuk lebih jelas nya silahkan liat gambar di bawah.

Contoh :

Parabolic dish dg D = 70 cm, d = 20 cm maka jarak titik focus dari center dish : F = D^2/(16*d) = 70^2 / (16*20) = 15.3 cm

Pada titik focus tsb dipasang ujung feeder. Untuk mendapatkan gain maksimum.

- Potong PVC paralon sepanjang 30 cm, kemudian beri tanda untuk jarak feeder nya (daerah bebas aluminium foil). Untuk menentukan panjang feeder nya gunakan rumus di atas.

- Beri lubang pada bagian paralon untuk meletakkan N Connector, untuk itu gunakan rumus antenna kaleng. Bias di lihat di http://www.saunalahti.fi/elepal/antenna2calc.php

- Potong kawat tembaga yang sudah disiapkan sesuai dengan ukuran yang didapatkan dari hasil kalkulasi website di atas. Dan solderkan pada N Connector yang telah di siapkan

- Selanjut nya, bungkus PVC paralon dengan dgn aluminium foil pada daerah selain feeder, klo aluminium foil yang ada tanpa perekat, maka untuk merekatkan nya bisa menggunakan double tape

- Lalu pasangkan N connector ke PVC Paralon yang telah dilubangi td

- Pada bagian doff (tutup PVC paralon) yang akan di pasang pada ujung dekat dengan N Connector harus di beri aluminium foil, sedangkan doff yang di pasang pada wajan tidak perlu di beri aluminium foil

- Dan pasangkan doff tersebut ke PVC paralon

- Kemudian, wajan yang telah di bolongi tadi dipasangkan dengan doff yang satu nya lagi, sebelum nya doff tersebut dilubangi sesuai dengan ukuran bautyang sudah di siapkan, dan kencangkan secukup nya.

- Kemudian tinggal pasangkan PVC paralon tadi ke wajan yang sudah di pasang doff.

- Dan Wajan bolic sudah siap untuk digunakan browsing, atau paling tidak untuk wardriving.